Coraz więcej stron opartych jest o systemy CMS (systemy zarządzania treścią) umożliwiające łatwe zarządzanie treścią i tworzenie stron internetowych bez konieczności posiadania wiedzy programistycznej. Zaskakujące jest, że obecnie ponad 70 milionów witryn działa właśnie dzięki nim, co stanowi niemal 70% wszystkich stron w sieci.

Jeśli zastanawiasz się nad stworzeniem własnej strony internetowej, z pewnością w Twojej głowie pojawiło się pytanie : „Jaki system CMS wybrać dla siebie?”. Zanim podejmiesz decyzję, warto zrozumieć jak działają systemy zarządzania treścią i który z nich najbardziej odpowiada Twoim potrzebom. Wybór jest ogromny, bo istnieje około 1000-2000 różnych rozwiązań, w tym oprogramowania typu open source, platformy blogowe czy narzędzia do tworzenia witryn i sklepów internetowych.

W tym artykule przedstawimy Ci 3 z popularnych platform CMS i wymienimy ich najważniejsze cechy, zalety i wady. Przekonaj się, która z platform odpowiada najbardziej Twoim potrzebom.

Co to są systemy CMS?

Systemy zarządzania treścią, czyli CMS (Content Management Systems), to oprogramowanie umożliwiające łatwe tworzenie, edycję i zarządzanie treściami na stronie internetowej, bez konieczności posiadania zaawansowanej wiedzy technicznej. Ich głównym celem jest ułatwienie publikacji treści w Internecie osobom, które nie posiadają umiejętności w zakresie programowania, nie chcą zatrudniać do tego specjalistów lub najzwyczajniej nie mają czasu budować stron od podstaw.

Najważniejszą zaletą CMS-ów jest łatwość ich obsługi. Dzięki intuicyjnym interfejsom użytkownicy, niezależnie od swojego doświadczenia, mogą dodawać, edytować i usuwać treści, takie jak artykuły, zdjęcia, filmy, pliki multimedialne czy podstrony ze swojej strony internetowej. Możliwe jest także zarządzanie stronami za pomocą prostych kliknięć myszką, zamiast konieczności pisania kodu HTML lub CSS. Dzięki gotowym szablonom oraz prostemu procesowi konfiguracji, tworzenie strony internetowej może być znacznie szybsze niż tradycyjne programowanie od zera. Dodatkowo, systemy CMS oferują szeroką gamę funkcji i wtyczek, umożliwiających rozbudowę strony, rozszerzanie jej funkcjonalności i dostosowywanie jej do indywidualnych potrzeb użytkowników. Umożliwiają także współpracę wielu użytkowników nad witryną, nadzór nad uprawnieniami dostępu do różnych sekcji oraz kontrolę nad procesem publikacji treści.

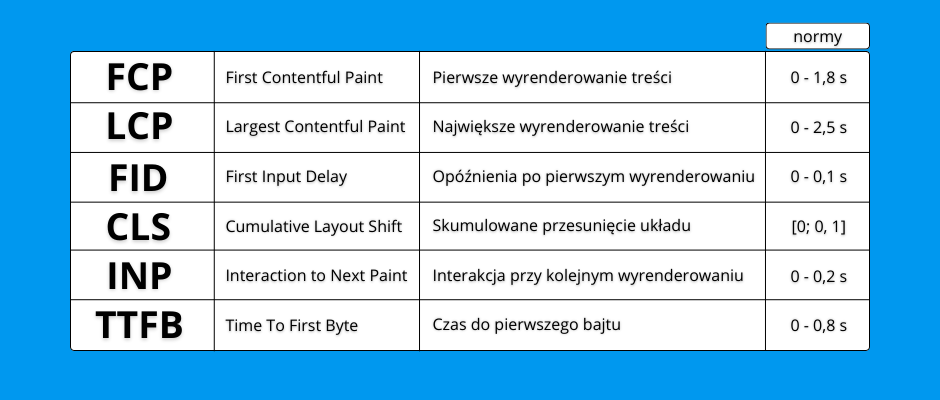

Pomimo wielu zalet, korzystanie z systemów zarządzania treścią nie pozostaje bez wad. Gotowe szablony i wtyczki nie zawsze spełniają oczekiwania, co do indywidualnego designu lub funkcjonalności. Dodatkowo popularność CMS-ów stawia je w centrum uwagi hakerów, zwiększając ryzyko ataków na stronę. Niektóre z nich mogą być także obciążone zbędnymi funkcjami, co może wpłynąć negatywnie na szybkość strony.

Wszystkie systemy CMS posiadają swoje cechy, które mogą w różnym stopniu odpowiadać Twoim potrzebom i wymaganiom. Przed podjęciem decyzji o tym, jaki wybrać dla swojej strony, warto dokładnie przeanalizować różne opcje.

Przegląd najlepszych platform CMS w 2024

Poniżej przedstawimy 3 najlepsze z popularnych systemów CMS na rok 2024 oraz ich zalety i wady:

WordPress: najpopularniejszy system CMS

Z WordPressa korzysta ponad 46% stron w sieci, co ustanawia go najpopularniejszą platformą CMS na świecie. Jest to platforma typu open sorce, znana ze swojej łatwości obsługi i ogromnej liczby dostępnych motywów i wtyczek. Nadaje się szczególnie do prowadzenia stron o niskim natężeniu ruchu, takich jaki blogi, portfolio, czasopisma internetowe lub witryny edukacyjne. Może okazać się mniej wydajny w przypadku dużych i bardziej złożonych projektów, takich jak sklepy internetowe. Wtedy konieczne może być zaawansowanych kroków, które sprawią, że strona będzie funkcjonalna.

Zalety:

- bezpłatność: jest to oprogramowanie open source, więc można je pobrać i używać za darmo,

- łatwość obsługi: intuicyjny interfejs umożliwia łatwe zarządzanie i publikowanie treści na stronie internetowej,

- prosta konfiguracja: możesz stworzyć i uruchomić stronę w kilka minut,

- dostęp do tysięcy motywów i wtyczek: dostępne są dziesiątki tysięcy darmowych i płatnych motywów i wtyczek, pozwalających na dostosowanie strony do własnych potrzeb i preferencji.

- optymalizacja pod kątem wyszukiwarek: wiele funkcji i wtyczek pomaga w optymalizacji strony pod kątem SEO i poprawia ich pozycję w wyszukiwarkach,

- wsparcie społeczności: największa na świecie społeczność w świecie CMS, składająca się z użytkowników, deweloperów i programistów.

Wady:

- narażenie na ataki hakerskie: ze względu na swoją popularność, jest częstym celem ataków hakerskich,

- konieczność regularnych aktualizacji: aby zachować bezpieczeństwo i zachować funkcjonalność strony trzeba regularnie aktualizować system, zainstalowane wtyczki i motywy,

- wadliwość niektórych motywów i wtyczek: wiele z nich może negatywnie wpływać na szybkość i działanie strony,

- ograniczenia przy dużych projektach: w przypadku dużych i bardziej złożonych projektów może być mało wydajny.

O tym, jak zoptymalizować WordPressa przeczytasz w artykule: Jak zoptymalizować WordPressa pod kątem maksymalnej wydajności?

Joomla!: uniwersalny system CMS dla bardziej zaawansowanych stron

Joomla! to kolejny popularny CMS, który oferuje wiele możliwości dla zaawansowanych stron internetowych zarządzanych przez wiele osób. Jest to dobry wybór dla witryn firmowych, czasopism, portali społecznościowych, witryn e-commerce i nie tylko. Korzystanie z niej jednak wymaga pewnej technicznej wiedzy lub doświadczenia w obsłudze podobnych oprogramowań i może być skomplikowane dla początkujących.

Zalety:

- elastyczność i skalowalność: wiele możliwości konfiguracji sprawia, że może być łatwo dostosowywana do zmieniających się potrzeb i rosnących wymagań projektu,

- duża społeczność i wsparcie: duża społeczność użytkowników sprawia, że można liczyć na pomoc i porady praktycznie w każdym problemie,

- wiele wbudowanych funkcji: m.in. system zarządzania użytkownikami, komentarzy i SEO, pozwalają na szybsze uruchomienie strony bez konieczności instalowania dodatkowych wtyczek,

- bezpieczeństwo: dzięki regularnym aktualizacjom i dbałością o ochronę przed atakami dane na stronie pozostają bezpieczne.

Wady:

- skomplikowany dla początkujących: nauka obsługi może wymagać dodatkowego czasu i wysiłku, szczególnie w przypadku początkujących,

- mała ilość dostępnych motywów i wtyczek: w porównaniu z innymi systemami CMS, Joomla ma mniejszą liczbę dostępnych motywów i wtyczek, co ogranicza możliwości personalizacji strony,

- wymagania sprzętowe: może wymagać większych zasobów serwera w porównaniu do innych systemów CMS,

- trudności w migracji: przeniesienie witryny na inną platformę jest skomplikowane ze względu na specyficzne rozwiązania i strukturę danych.

Drupal: Potężny system CMS dla stron na poziomie przedsiębiorstwa

Drupal to kolejny zaawansowany system CMS, na którym opiera się 1,5% wszystkich witryn opartych na systemach zarządzania treścią. Jest często wybierany przez strony o dużym ruchu w sieci i bardziej popularny dla zaawansowanych stron niż inne oprogramowania CMS. Dzięki swojej elastyczności i bezpieczeństwu odpowiada potrzebom dużych i zaawansowanych stron internetowych, takich jak witryny dużych firm i korporacji.

Zalety:

- elastyczność i skalowalność: Drupal nadaje się do różnych typów projektów,

- bezpieczeństwo: wysokie standardy bezpieczeństwa i regularne aktualizacje sprawiają, że Drupal jest bezpiecznym wyborem pod kątem ochrony danych,

- przyjazność SEO: wiele wbudowanych narzędzi i funkcji pomaga w optymalizacji stron pod kątem wyszukiwarek,

- automatyzacja działań marketingowych i personalizacja: oprogramowanie umożliwia tworzenie zautomatyzowanych kampanii marketingowych i spersonalizowanej obsługi klienta na podstawie zebranych danych,

- wielojęzyczność: oprogramowanie posiada automatyczne tłumaczenie obsługujące ponad 100 języków, co jest szczególnie istotne dla międzynarodowych działalności.

Wady:

- skomplikowana obsługa: jest to oprogramowanie dla użytkowników z dużą wiedzą techniczną,

- stosunkowo mała liczba dostępnych motywów i wtyczek: w porównaniu do niektórych innych platform, ma mniejszy wybór dostępnych motywów i wtyczek, co może utrudniać personalizację witryn,

- czasochłonność konfiguracji: dostosowanie platformy do indywidualnych potrzeb może wymagać więcej czasu i wysiłku niż inne systemy CMS.

Podsumowanie: Jak wybrać najlepszy system CMS dla swojej strony?

Wybór najlepszego systemu CMS dla Twojej strony internetowej to kluczowy krok w budowaniu funkcjonalnej witryny i stanowi podstawę jej działania. Pamiętaj, że CMS powinien być narzędziem, które ułatwia Ci zarządzanie treściami, a nie przeszkodą.

Wszystkie systemy CMS mają swoje zalety i wady, które należy wziąć pod uwagę przed podjęciem decyzji. Zacznij od przeanalizowania swoich potrzeb i celów. Zastanów się, jakie funkcje są dla Ciebie najważniejsze i jakie posiadasz umiejętności techniczne. Jeśli nie jesteś doświadczonym programistą, konieczne jest wybranie systemu, który oferuje prosty i intuicyjny interfejs użytkownika. Porównaj r óżne systemy CMS pod kątem łatwości obsługi, dostępności wtyczek i dodatkowych funkcji, wydajności i bezpieczeństwa. Upewnij się, że wybrany system jest stabilny, szybki i zapewnia odpowiedni poziom bezpieczeństwa.

Podsumowując powyższe specyfikacje, jeśli jesteś początkujący lub prowadzisz małą firmę, WordPress może być odpowiednim wyborem dla Ciebie. Jeśli natomiast potrzebujesz bardziej zaawansowanych funkcji, warto rozważyć Joomlę lub Drupala.

Pamiętaj również, że wybór CMS to tylko początek. Konieczne będzie również zaopatrzenie się w nazwę domeny i pakiet hostingowy, co stanowi kolejny ważny etap w budowie Twojej strony internetowej. Najlepszym rozwiązaniem dla stron opartych na CMS jest hosting dedykowany, który zapewni nie tylko stabilność, ale także szybkość działania, pełne wsparcie i bezpieczeństwo Twojej witrynie. Jeśli potrzebujesz pomocy w wyborze hostingu, skonsultuj się z naszym zespołem. Jesteśmy NA TAK żeby Ci pomóc.